由于网络的开放性、不确定性、虚拟性和超越时空性等特点,使得计算机犯罪具有极高的隐蔽性,增加了计算机犯罪案件的侦破难度,对证据的收集难度也是比较大的。那么网络犯罪需要什么证据?网络犯罪需要当场抓获吗?网络犯罪需要承担哪些法律后果?为了帮您解答这些法律问题,法议网小编特意整理了相关内容,希望看完后能够帮助到您。

一、网络犯罪需要什么证据?

主要是电子数据。

1、电子证据的认定

电子证据能否被法庭认可并作为定案的证据,根据现行法律并无依据。我国的《刑事诉讼法》规定了七种证据,这是法律明文规定的证据的外延,即只有以上的证据才能被采纳为定案的证据。

电子证据虽然从其本质来讲和这几类法定证据一样,都能证明案件事实,从内涵上并无不同,但我国法律却没有把电子证据纳入法定证据的范围赋予其明确合法的外衣。这是法律滞后于社会发展的一个明显的表现。

电子证据虽然从其本质来讲和这几类法定证据一样,都能证明案件事实,从内涵上并无不同,但我国法律却没有把电子证据纳入法定证据的范围赋予其明确合法的外衣。这是法律滞后于社会发展的一个明显的表现。

2、电子证据的取证与审查

对能够为法庭接受的、足够可靠和有说服性的、存在于计算机、相关外部设备中的电子证据的确认、保护、提取和归档的过程即是电子证据的取证。电子证据获取技术的关键,是如何保证在获取数据的同时不破坏原始介质。

在某地许某传播淫秽物品案中,犯罪嫌疑人许某利用互联网传播淫秽视频电影,该案认定犯罪事实的证据除了犯罪嫌疑人供述、证人证言、鉴定结论等传统证据外,还包括电子证据:视频电影文件点击率清单、服务器交易记录、公安机关网监支队远程勘验记录等。

在某地许某传播淫秽物品案中,犯罪嫌疑人许某利用互联网传播淫秽视频电影,该案认定犯罪事实的证据除了犯罪嫌疑人供述、证人证言、鉴定结论等传统证据外,还包括电子证据:视频电影文件点击率清单、服务器交易记录、公安机关网监支队远程勘验记录等。

收集、提取电子数据,应当由二名以上具备相关专业知识的侦查人员进行。取证设备和过程应当符合相关技术标准,并保证所收集、提取的电子数据的完整性、客观性。

收集、提取电子数据,能够获取原始存储介质的,应当封存原始存储介质,并制作笔录,记录原始存储介质的封存状态,由侦查人员、原始存储介质持有人签名或者盖章;持有人无法签名或者拒绝签名的,应当在笔录中注明,由见证人签名或者盖章。

有条件的,侦查人员应当对相关活动进行录像。

有条件的,侦查人员应当对相关活动进行录像。

具有下列情形之一,无法获取原始存储介质的,可以提取电子数据,但应当在笔录中注明不能获取原始存储介质的原因、原始存储介质的存放地点等情况,并由侦查人员、电子数据持有人、提供人签名或者盖章;

持有人、提供人无法签名或者拒绝签名的,应当在笔录中注明,由见证人签名或者盖章;有条件的,侦查人员应当对相关活动进行录像:

持有人、提供人无法签名或者拒绝签名的,应当在笔录中注明,由见证人签名或者盖章;有条件的,侦查人员应当对相关活动进行录像:

(1)原始存储介质不便封存的;

(2)提取计算机内存存储的数据、网络传输的数据等不是存储在存储介质上的电子数据的;

(3)原始存储介质位于境外的;

(4)其他无法获取原始存储介质的情形。

收集、提取电子数据应当制作笔录,记录案由、对象、内容,收集、提取电子数据的时间、地点、方法、过程,电子数据的清单、规格、类别、文件格式、完整性校验值等,并由收集、提取电子数据的侦查人员签名或者盖章。

远程提取电子数据的,应当说明原因,有条件的,应当对相关活动进行录像。通过数据恢复、破解等方式获取被删除、隐藏或者加密的电子数据的,应当对恢复、破解过程和方法作出说明。

远程提取电子数据的,应当说明原因,有条件的,应当对相关活动进行录像。通过数据恢复、破解等方式获取被删除、隐藏或者加密的电子数据的,应当对恢复、破解过程和方法作出说明。

收集、提取的原始存储介质或者电子数据,应当以封存状态随案移送,并制作电子数据的复制件一并移送。对文档、图片、网页等可以直接展示的电子数据,可以不随案移送电子数据打印件,但应当附有展示方法说明和展示工具;人民法院、人民检察院因设备等条件限制无法直接展示电子数据的,公安机关应当随案移送打印件。

对侵入、非法控制计算机信息系统的程序、工具以及计算机病毒等无法直接展示的电子数据,应当附有电子数据属性、功能等情况的说明。对数据统计数量、数据同一性等问题,公安机关应当出具说明。

对侵入、非法控制计算机信息系统的程序、工具以及计算机病毒等无法直接展示的电子数据,应当附有电子数据属性、功能等情况的说明。对数据统计数量、数据同一性等问题,公安机关应当出具说明。

对电子数据涉及的专门性问题难以确定的,由司法鉴定机构出具鉴定意见,或者由公安部指定的机构出具检验报告。

二、网络犯罪需要当场抓获吗?

一般是,不过有证据证明也能定罪。

网络犯罪具有以下特点:

1、智能性

计算机犯罪的犯罪手段的技术性和专业化使得计算机犯罪具有极强的智能性。实施计算机犯罪,罪犯要掌握相当的计算机技术,需要对计算机技术具备较高专业知识并擅长实用操作技术,才能逃避安全防范系统的监控,掩盖犯罪行为。

所以,计算机犯罪的犯罪主体许多是掌握了计算机技术和网络技术的专业人士。他们洞悉网络的缺陷与漏洞,运用丰富的电脑及网络技术,借助四通八达的网络,对网络系统及各种电子数据、资料等信息发动进攻,进行破坏。

由于有高技术支撑,网上犯罪作案时间短,手段复杂隐蔽,许多犯罪行为的实施,可在瞬间完成,而且往往不留痕迹,给网上犯罪案件的侦破和审理带来了极大的困难。

而且,随着计算机及网络信息安全技术的不断发展,犯罪分子的作案手段日益翻新,甚至一些原为计算机及网络技术和信息安全技术专家的职务人员也铤而走险,其作恶犯科所采用的手段则更趋专业化。

由于有高技术支撑,网上犯罪作案时间短,手段复杂隐蔽,许多犯罪行为的实施,可在瞬间完成,而且往往不留痕迹,给网上犯罪案件的侦破和审理带来了极大的困难。

而且,随着计算机及网络信息安全技术的不断发展,犯罪分子的作案手段日益翻新,甚至一些原为计算机及网络技术和信息安全技术专家的职务人员也铤而走险,其作恶犯科所采用的手段则更趋专业化。

2、隐蔽性

由于网络的开放性、不确定性、虚拟性和超越时空性等特点,使得计算机犯罪具有极高的隐蔽性,增加了计算机犯罪案件的侦破难度。

据调查已经发现的利用计算机或计算机犯罪的仅占实施的计算机犯罪或计算机犯罪总数的5%-10%,而且往往很多犯罪行为的发现是出于偶然,例如同伙的告发或计算机出了故障,用于手工作业的处理业务是偶尔发现的。

大多数的计算机犯罪,都是行为人经过狡诈而周密的安排,运用计算机专业知识,所从事的智力犯罪行为。进行这种犯罪行为时,犯罪分子只需要向计算机输入错误指令,篡改软件程序,作案时间短且对计算机硬件和信息载体不会造成任何损害,作案不留痕迹,使一般人很难觉察到计算机内部软件上发生的变化。

3、复杂性

计算机犯罪的复杂性主要表现为:

第一、犯罪主体的复杂性。

任何罪犯只要通过一台联网的计算机便可以在电脑的终端与整个网络合成一体,调阅、下载、发布各种信息,实施犯罪行为。而且由于网络的跨国性,罪犯完全可来自各个不同的民族、国家、地区,网络的“时空压缩性”的特点为犯罪集团或共同犯罪有提供了极大的便利。

第二、犯罪对象的复杂性。

计算机犯罪就是行为人利用网络所实施的侵害计算机信息系统和其它严重危害社会的行为。其犯罪对象也是越来越复杂和多样。

有盗用、伪造客户网上支付帐户的犯罪;电子商务诈骗犯罪侵犯知识产权犯罪;非法侵入电子商务认证机构、金融机构计算机信息系统犯罪破坏电子商务计算机信息系统犯罪恶意攻击电子商务计算机信息系统犯罪;虚假认证犯罪;网络色情、网络赌博、洗钱、盗窃银行、操纵股市等。

4、跨国性

网络冲破了地域限制,计算机犯罪呈国际化趋势。因特网络具有“时空压缩化”的特点,当各式各样的信息通过因特网络传送时,国界和地理距离的暂时消失就是空间压缩的具体表现。

这为犯罪分了跨地域、跨国界作案提供了可能。犯罪分子只要拥有一台联网的终端机,就可以通过因特网到网络上任何一个站点实施犯罪活动。

而且,可以甲地作案,通过中间结点,使其他联网地受害。由于这种跨国界、跨地区的作案隐蔽性强、不易侦破,危害也就更大。

5、匿名性

罪犯在接受网络中的文字或图像信息的过程是不需要任何登记,完全匿名,因而对其实施的犯罪行为也就很难控制。罪犯可以通过反复匿名登录,几经周折,最后直奔罪犯目标,而作为对计算机犯罪的侦查,就得按部就班地调查取证,等到接近犯罪的目标时,犯罪分子早已逃之夭夭了。

6、损失大,对象广泛,发展迅速,涉及面广

计算机犯罪始于六十年代,七十年代迅速增长,八十年代形成威胁,美国因计算机犯罪造成的损失已在千亿美元以上,年损失达几十亿,甚至上百亿美元,英、德的年损失也达几十亿美元。

随着社会的网络化,计算机犯罪的对象从金融犯罪都个人隐私、国家安全、信用卡密码、军事机密等等,无所不包。

计算机犯罪从原来的金融犯罪发展为时下的生产、科研、卫生、邮电等几乎所有计算机联网的领域。

7、持获利和探秘动机居多

计算机犯罪作案动机多种多样,但是最近几年,越来越多计算机犯罪活动集中于获取高额利润和探寻各种秘密。据统计,金融系统的计算机犯罪占计算机犯罪总数的60%以上。全世界每年被计算机犯罪直接盗走的资金达20亿美元。

我国当年发现的计算机作案的经济犯罪已达100余件,涉及金额达1700万元,在整个计算机犯罪中占有相当的比例。

8、低龄化和内部人员多

主体的低龄化是指计算机犯罪的作案人员年龄越来越小和低龄的人占整个罪犯中的比例越来越高。从时下发现的计算机犯罪来看,犯罪分子大多是具有一定学历,知识面较宽的,了解某地的计算机系统的,对业务上比较熟练的年轻人。

我国对某地的金融犯罪情况的调查,犯罪的年龄在35岁以下的人占整个犯罪人数的比例:1989年是69.9%,1990年是73.2%,1991年是75.8%。其中年龄最小的只有18岁。

此外,在计算机犯罪中犯罪主体为内部人员也占有相当的比例。据有关统计,计算机犯罪的犯罪主体集中为金融、证券业的“白领阶层“,身为银行或证券公司职员而犯罪的占78%,并且绝大多数为单位内部的计算机操作管理人员;

从年龄和文化程度看,集中表现为具有一定专业技术知识、能独立工作的大、中专文化程度的年轻人,这类人员占83%,案发时最大年龄为34岁,利用电脑搞破坏绝大多数是对心怀不满的企业内部人员,通常他们掌握企业计算机系统内情。

9、巨大的社会危害性

网络的普及程度越高,计算机犯罪的危害也就越大,而且计算机犯罪的危害性远非一般传统犯罪所能比拟,不仅会造成财产损失,而且可能危及公共安全和国家安全。

三、网络犯罪需要承担哪些法律后果?

不同网络犯罪需要承担的法律后果也是不同的:

1.非法侵入计算机系统罪:

非法侵入计算机系统就是指行为人以破解计算机安全系统为手段,非法进入自己无权进入的计算机系统的行为。

我国刑法第285条规定:”违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。”

公安部于1997年12月16日颁布了《计算机信息网络国际联网安全保护管理办法》,对入侵计算机信息网络的犯罪行为进行了更大范围的规定。

我国刑法第285条规定:”违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。”

公安部于1997年12月16日颁布了《计算机信息网络国际联网安全保护管理办法》,对入侵计算机信息网络的犯罪行为进行了更大范围的规定。

2、破坏计算机信息系统功能罪:

犯罪行为人通过对计算机信息系统功能进行删除、修改、增加、干扰,而造成计算机信息系统不能正常运作。《刑法》第286条中所规定的内容事实上就是破坏计算机信息系统罪。

该条规定:违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。

违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,依照前款的规定处罚。

该条规定:违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。

违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,依照前款的规定处罚。

3、制作、传播计算机病毒等破坏性计算机程序:

我国刑法第286条第三款规定:故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行,后果严重的,依照第一款的规定处罚。

我们知道计算机病毒在《中华人民共和国计算机信息系统安全保护条例》中被明确定义为:“指编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码”。

我们知道计算机病毒在《中华人民共和国计算机信息系统安全保护条例》中被明确定义为:“指编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码”。

除了刑法明文规定的这三种计算机网络犯罪以外,还存在着很多其他类型的以计算机网络为工具而进行的传统犯罪行为。

例如:网上诈骗犯罪、未授权盗窃、滥用计算机系统、利用网络电子布告板免费发送软件———非法复制软件,利用网络发表反政府言论、恐怖言论和从事颠覆破坏活动,利用网络传播内容淫秽的视听资料的;利用网络传授犯罪方法等等。”

以上就是《网络犯罪需要什么证据?网络犯罪需要当场抓获吗?》的全部内容,如有相关法律问题需要找律师咨询,欢迎拨打法律咨询热线4006-158-168,法议网专业律师竭诚为您服务!

延伸阅读

网络犯罪请什么律师?网络犯罪请律师有用吗?

网络犯罪的特点有哪些?

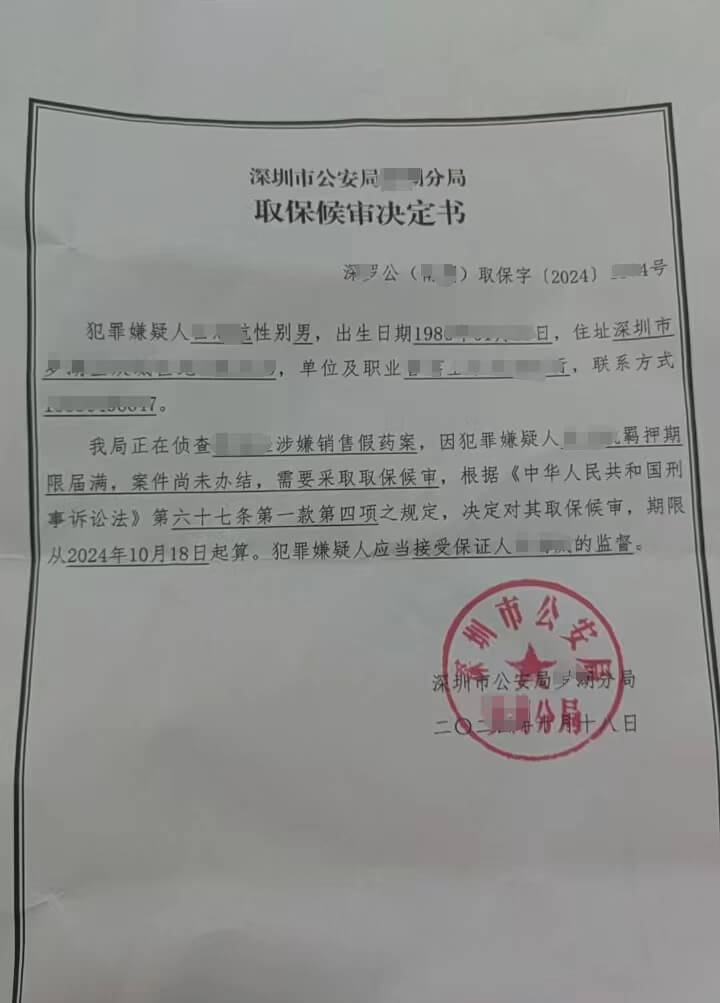

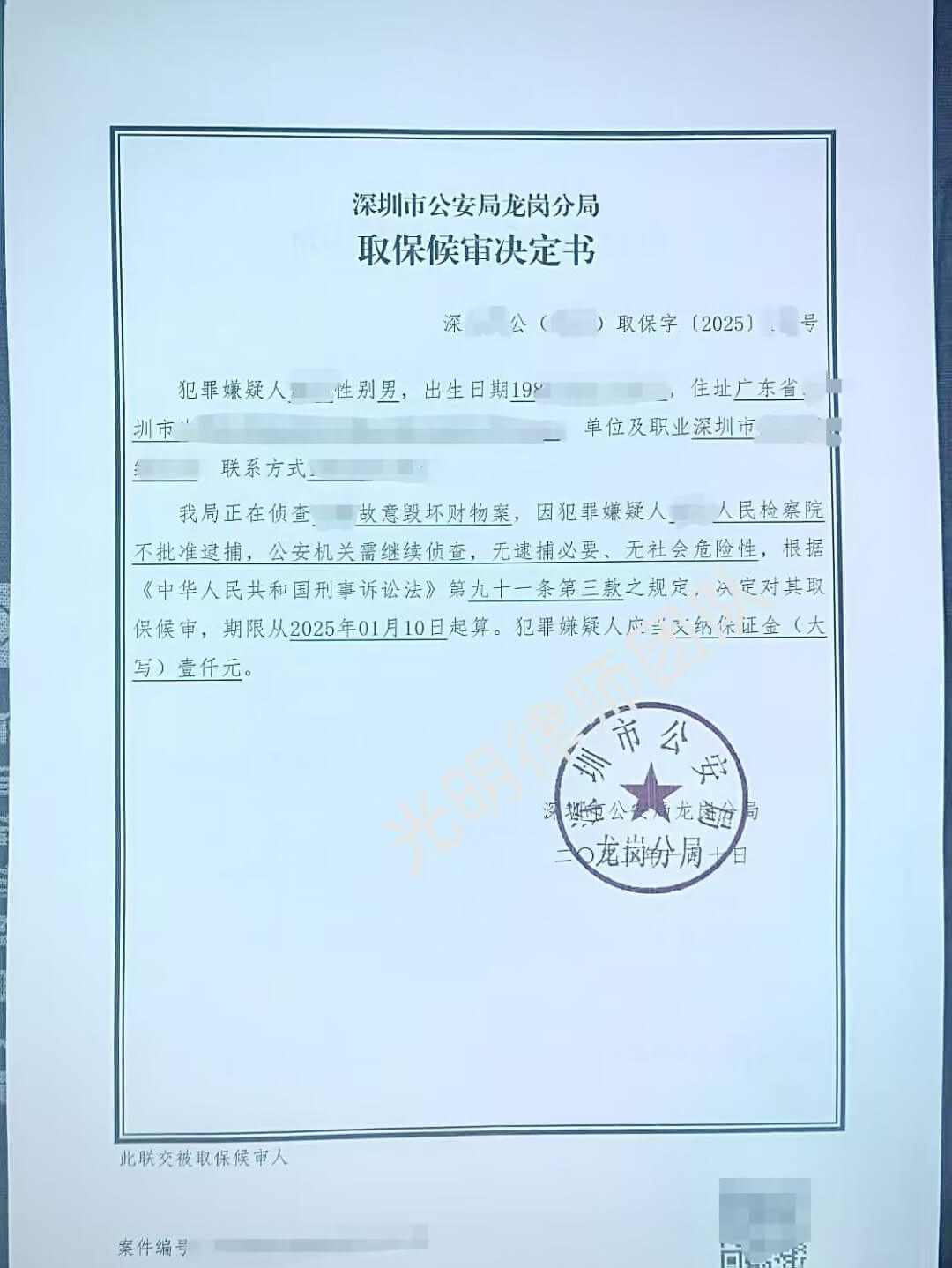

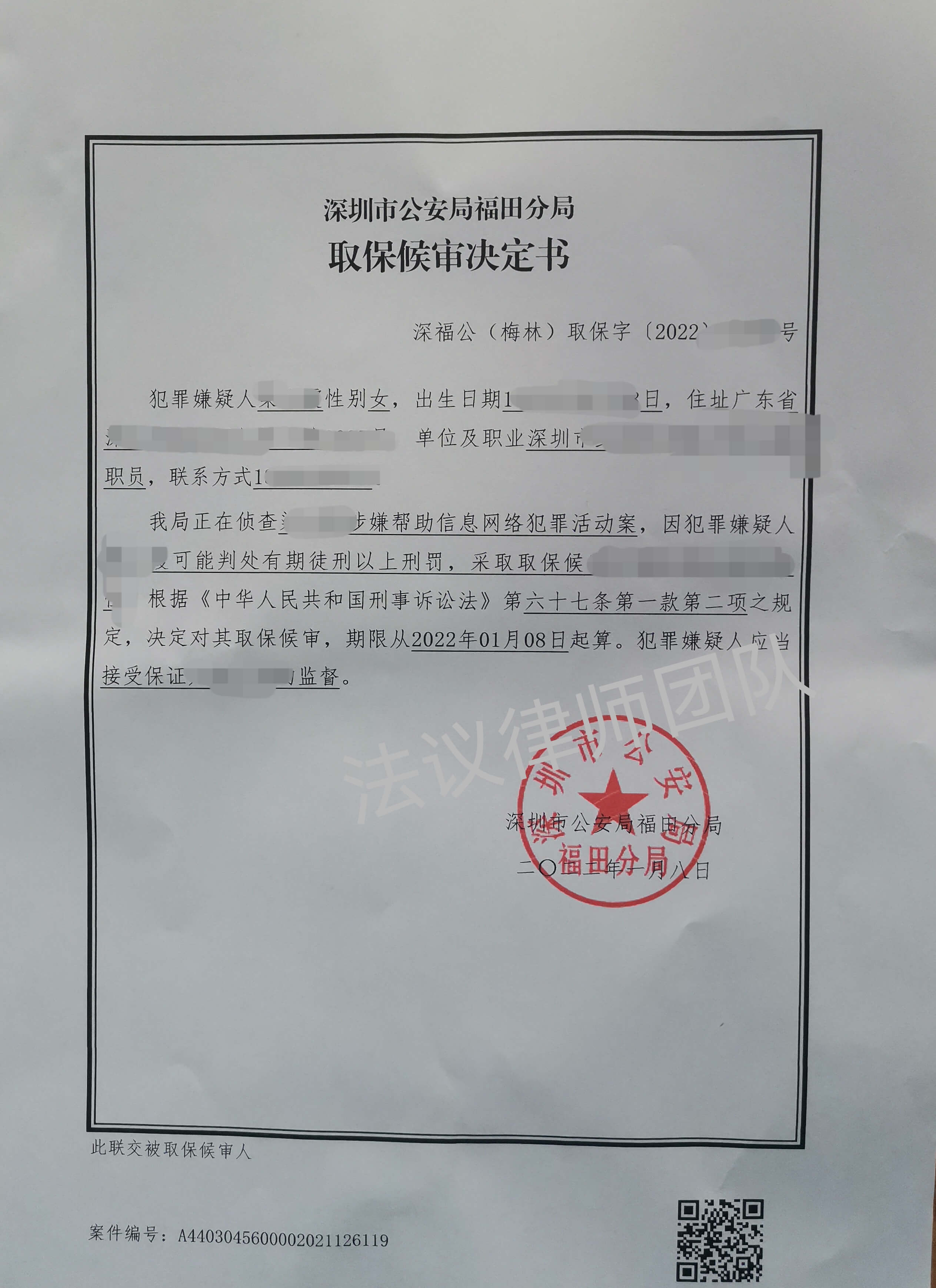

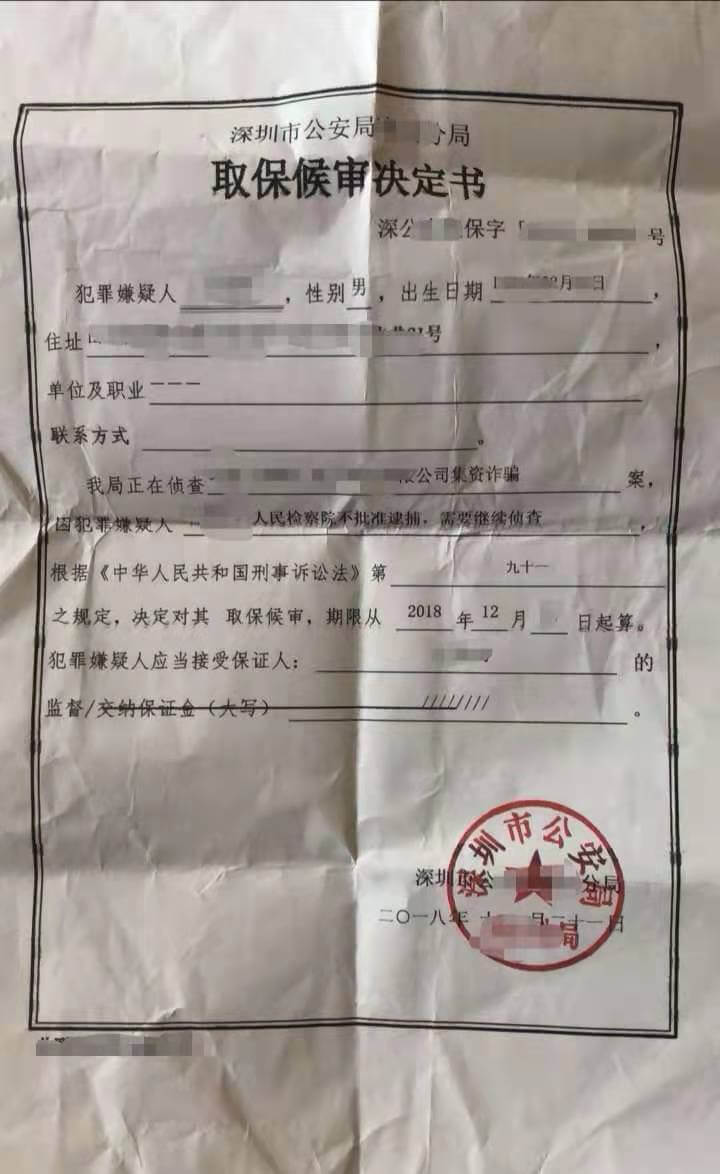

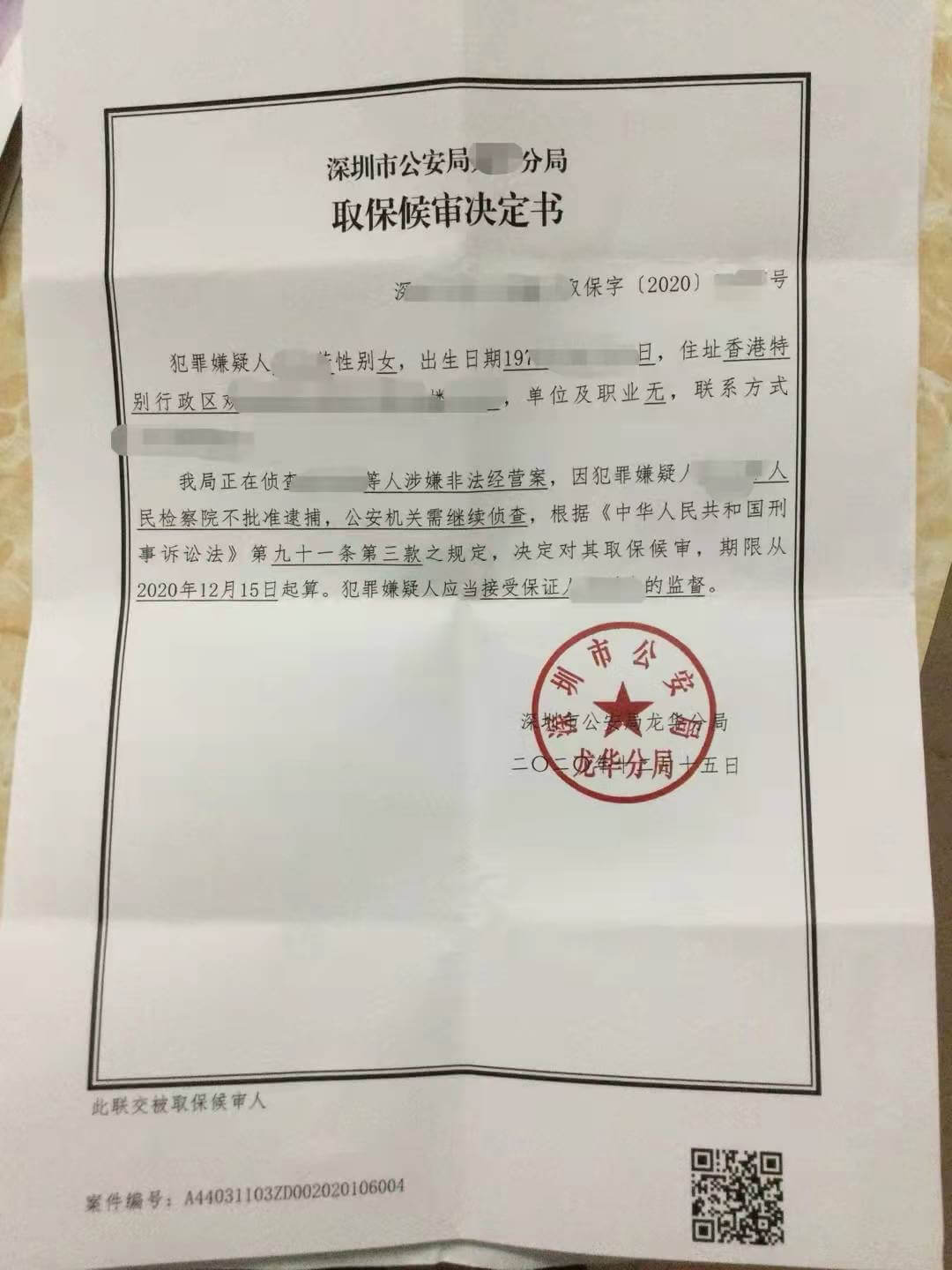

网络犯罪从抓捕到判刑需要多久?网络犯罪可以取保吗?

例如:网上诈骗犯罪、未授权盗窃、滥用计算机系统、利用网络电子布告板免费发送软件———非法复制软件,利用网络发表反政府言论、恐怖言论和从事颠覆破坏活动,利用网络传播内容淫秽的视听资料的;利用网络传授犯罪方法等等。”

以上就是《网络犯罪需要什么证据?网络犯罪需要当场抓获吗?》的全部内容,如有相关法律问题需要找律师咨询,欢迎拨打法律咨询热线4006-158-168,法议网专业律师竭诚为您服务!

延伸阅读

网络犯罪请什么律师?网络犯罪请律师有用吗?

网络犯罪的特点有哪些?

网络犯罪从抓捕到判刑需要多久?网络犯罪可以取保吗?